2016年10月と、ちょっと古い記事なんだけど、

医療機器のサイバーセキュリティに関して、

少しでも危機感を感じていただければ幸い

...と思ったので、紹介しておきますね(長文注意!:笑)

事例から学ぶ病院経営の落とし穴!医療機器のコンピュータウイルス対策

proas OFFICIAL BLOGより

医療機関では医事会計システムを始め、電子カルテやオーダリングなど診療情報や患者情報を扱うシステムに対してのセキュリティ強化に目を向けがちですが、さまざまな被害事例を見ると、人工呼吸器、麻酔システム、ペースメーカー、MRIなど現場で使われている医療機器がウイルスに感染し、情報漏洩に繋がる事故が現実に発生しています。

医療機器はネットワーク上閉じた世界=閉域網で稼働するものが多いです。実は、こうしたウイルスの危険性が少ないと見られがちな閉域網がセキュリティ上の落とし穴になっているのですが、みなさんの病院は大丈夫でしょうか?

今回編集部ではIPAが報告している「医療機器における 情報セキュリティに関する調査」をまとめました。事故事例や脆弱性を紹介しながら医療機器のウイルスが感染したらどうなるのか?どのように未然に対処すればいいのか等、是非考えながらお読みください。

セキュリティ事故の報告例

■米国ボストンの Beth Israel Deaconess Medical Center での胎児モニタへの感染

米国ボストンの Beth Israel Deaconess Medical Center において、高リスク妊娠の女性向けの胎児モニタ装置がマルウェアに感染され、装置のレスポンスが遅くなったことが報告されている。患者に直接の被害はなかった。Philips製とされている。

■金沢大学附属病院での医療機器のウイルス感染事例

国立大学法人 金沢大学附属病院において、各部門で個別に導入したシステムから、他の部門の機器にウイル ス感染が広がり、診療業務への影響が発生。USBメモリ経由での侵入であった。ウイルス検索・駆除ツール導入後のウイルスチェックでは1000件近くの不正プ ログラムが検出された機器もあったという。

■インターネットからア クセス可能な医療機器 の脆弱性

ICS-CERT Monthly Monitor (※1)で報告された医療機器のリモート監視についての警告。実際 に、インターネットからアクセス可能な医療機器が大 学で見つかり、システム管理者に連絡を取り、是正がなされた。

※1.ICS-CERTは米国の国土安全保障省の管轄で米国の制御システムセキュリティを担当する機関です

脆弱性の報告例

■ペースメーカー/ICDの脆弱性

2008年にMedical Device Security Center(※2)によってペースメーカー /ICD ( Implantable Cardioverter Defibrillator)へハッキングし、電流を流したり、機器を停止させたりすることが可能という研究結果が発表された。

※2. 米医療装置セキュリティセンター

■インスリンポンプへのハッキング

2011年Black Hat にて Jerome Radcliffe氏が発表。糖尿病患者のインスリンポンプに無線機能の脆弱性を利用して侵入し、投与するインスリンの量を外部から操作するなど「致死的な攻撃」を仕掛けることができることを発表。

■医療機器のハードコードされたパスワード

40ベンダ300の医療機器に関連するハードコードされたパスワードについて2013年6月にICS-CERTからAlertが出された。手術用機器や麻酔器、人工呼吸器、薬物注入ポンプ等が関係しており、機器によって遠隔操作が可能とされている。

医療機器セキュリティに関する課題

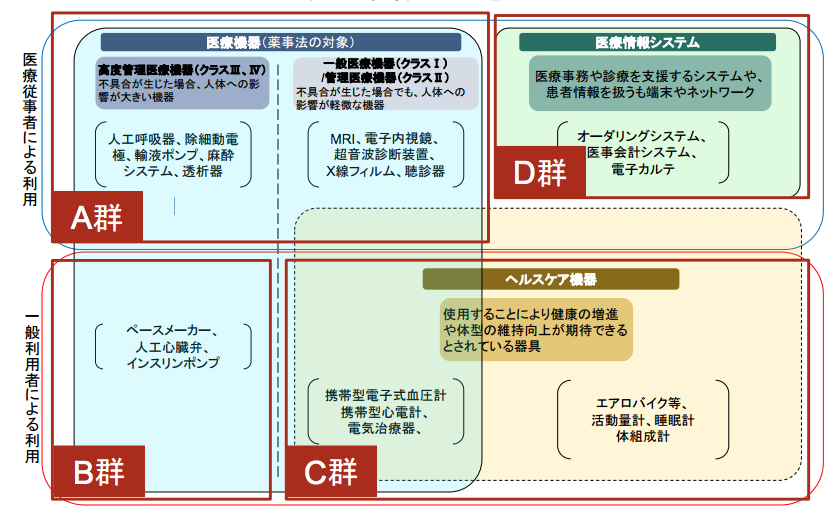

医療機器に関係する病院、大学等有識者、医療機器ベンダ、及び関連団体へヒアリン グを行い、各機器の特徴を整理し分かりやすく分類し、各分類に当てはまる課題をまとめました。

A群 ⇒ 主に院内で医療従事者 により利用される機器

B群 ⇒ 院外で一般利 用者により利用される機器のうち高度管理医療機器にあたる機器

C群 ⇒ それ以外の主にヘルスケア機器にあたる機器

D群 ⇒ 医療情報システムにあたる機器

医療制度面の課題

・薬事法の制約により、医療機器にウイルス対策ソフトをインストールすることが難しい。【A・B】

・病院がセキュリティ専門部署を置く対策を促進するには、診療情報に加算をするなど、病院側の対策を促進させるようなインセンティブが整っていない 。【A・D】

病院組織面の課題

・医療機器製品の知識とセキュリティの知識を兼ね揃えた人がいない。【A・B】

・医療現場のセキュリティへの意識が低く、最新のウイルス脅威への危機感がない。【A・D】

・日本の医療従事者はベンダ依存であり、病院側に医療機器を管理する感覚や能力、責任意識がないことが問題。【A・D】

ネットワーク技術の課題

・リモートサービス専用線の管理は各ベンダに任せっきりになっているケースが多 い。【A・D】

・ベンダ、医療機関間でリモートメンテナンス用に専用線が引かれている為、複数ベンダが同じ部門ネットワーク上で相乗りしており、セキュリティ上の課題となっている。【A・D】

・最近ではネットワーク対応の血圧計や心電計が家庭でも使われるようになってきており、外部ネットワーク へも比較的容易に接続が可能であり、ウイルス感染の脅威のとなりうる。【A・C】

医療機器セキュリティに関する課題

平成28年3月14日に『伊勢志摩サミット等開催に伴う医療機関におけるサイバーセキュリティ対策等 について』の通知が厚生労働省医政局研究開発振興課長より発出されている中から一部抜粋しました。

医療機関のサイバーセキュリティ対策の強化について喚起しています。今一度、院内の医療機器の見直しをしてみてはいかがでしょうか?

対策1. 利用者の識別及び認証

情報システム(医療機器含む)は正当な利用者のみ限定する為に、利用者の識別と認証を行う機能を持たつ事がベストです。認証を行う為には、関係者に対しID・パスワードやICカード、電子証明書、生体認証等、本人の識別・認証ができる手段を用意し、管理する必要があります。

対策2. 情報の区分管理とアクセス権限の管理

情報システム(医療機器含む)の利用の際には、権限の付与を必要最低限に止めること。また、閲覧のみ、追加のみ、編集可能等のように細かな権限の設定を行う機能があればさらにリスクを低減できます。

対策3. アクセスの記録

アクセスログは、セキュリティ事故が発生した際の調査に有効な情報である為、その保護は必須です。従って、アクセスログへのアクセス制限を行い、不当な削除/改ざん/追加等を防止する対策をする必要があります。

対策4. 不正ソフトウェア対策

ネットワークに繋がっていない医療機器でも、USB一本でウイルスに感染する恐れがあります。しかし、薬事法の制約上、医療機器にウイルス対策ソフトをインストールすることは難しいのが現状です。最近は、インストール不要のUSBメモリ型ウイルス検索・駆除ツールを用いて対策を行っている病院が増えてきています。

対策5. ネットワーク上からの不正アクセス

ネットワークからのセキュリティでは、不正アクセスを目的とするソフトウェアの攻撃から保護する為の代表的な手段の一つとしてファイアウォールの導入があります。しかし、年々、不正アクセスの攻撃が複雑化してファイアウォールのみでは防ぐことが難しくなっています。

そこで、よりセキュリティを強化する為、不正な攻撃を検知するシステム(IDS:Intrusion Detection System)の採用も検討する必要があります。また、院内の端末に脆弱性がないか定期的にセキュリティ診断を行い対策を講じておくことも重要です。

詳細についてはこちらをご参照ください。

http://www.fukushihoken.metro.tokyo.jp/joho/soshiki/isei/ian/oshirase/27tuti3.files/280314tuti.pdf

まとめ

いかがでしたでしょうか?

今回の事例の中にもありましたが、医療機器にウイルスが感染すると情報漏洩はもちろん、患者の命を危険に晒してしまう恐れがあります。情報システムだけでなく、医療機器にも目を向けてウイルス対策をする必要がありますね。

平成27年にはすでに、

こういった通知が出されていたの知ってた?

http://www.mhlw.go.jp/file/05-Shingikai-11121000-Iyakushokuhinkyoku-Soumuka/0000090664.pdf

臨床工学技士は、何らかの対策を施すのに動いたかい?

昨年9月には、こんな↓報道もあったんだよね

ペースメーカーの脆弱性を修正するファームウェア更新が提供される

スラドより

Abbott(St. Jude Medical)の植え込み型心臓ペースメーカーに外部からの不正アクセスが可能な脆弱性が発見されたとして、米食品医薬品局(FDA)がファームウェア更新のためのリコールを発表した(FDAの発表、 Abbottのプレスリリース、 The Vergeの記事、 Consumeristの記事)。

この脆弱性を悪用すると、市販の機器を用いて患者のペースメーカーに不正アクセスが可能になる。これにより、バッテリー消費を増加させたり、不適切なペーシングを実行させたりといった攻撃が実行される可能性がある。

対象となるのは無線テレメトリー機能を搭載したSt. Jude Medicalブランドの植え込み型心臓ペースメーカーおよび心臓再同期療法ペースメーカー(CRT-P)で、米国では465,000台が使われているという。なお、植え込み型心臓除細動器(ICD)および心臓再同期療法ICD(CRT-D)は対象外となる。

ファームウェアの更新は医療機関で行う必要があり、所要時間は3分ほど。この間ペースメーカーはバックアップモードで動作(67BPM)し、生命維持機能は引き続き利用できる。更新が完了すると以前の設定で動作が再開される。更新が失敗する可能性は非常に低く、文鎮化の確率は0.003%とのことだ。

他にも、こんな↓記事もあったり(汗)

各社の心臓ペースメーカーから計8000もの脆弱性、米セキュリティ企業が発見。現場の甘い認識も指摘

engadgetより

セキュリティ企業WhiteScopeが、埋込み式心臓ペースメーカー用のプログラムソースから8000もの脆弱性を発見したと公表しています。埋込み式心臓ペースメーカーについては、今年1月に米食品医薬品局(FDA)が心臓ペースメーカーの多くに外部からハッキングされるおそれがあると警告を出していました。

WhiteScopeは、4つの企業が製造しているペースメーカーを調査したところ、合計で8000もの脆弱性を発見したとのこと。また調整やモニタリングツールの多くはユーザー認証機構がなく非常に危険だとしています。またそのソースコードは似通っており、製造企業間でなんらかのやりとりがあることも伺えるとのこと。

さらに問題として、本来は製造者の管理下におかれるはずのそれらツール類が、eBayなどで普通に出回っていることも指摘。研究者が実際に入手した調整ツールからは、使用していた患者の社会保障番号から氏名、電話番号、病名などがそのまま残されていました。

ジョンズ・ホプキンス大学のコンピューターサイエンス研究者マシューグリーン助教授は、医療機器に認証手順を加えてもそれがパスワードを記した付箋を貼ることにになるだけだという現場の状況もあり、その場にいる医療スタッフなら誰でも情報にアクセス可能になったと説明します。

また、プログラミング技術を持つ何者かが外部からペースメーカーにアクセスできるということをさほど問題視していないことも指摘しています。この背景には、機器を扱う病院が適切な医療機器の廃棄ポリシーを作っていないという問題があるとしています。

多くのセキュリティ研究者が心臓ペースメーカー製造企業に対して警告しているにも関わらず、現場の反応はまだあまり見えてきていません。セキュリティ企業のPonemon Instituteは、製造企業の17%しかまだ製品のセキュリティ対策を講じていないとう調査結果を発表しています。

幸いにも、外部からペースメーカーを操作された被害の報告例はまだないものの、サイバー攻撃がより一般的、より巧妙になるにつれて、医療機器を狙った攻撃が今後発生しないとも限りません。

実際に医療機関を狙ったランサムウェアのせいで、病院全体が機能停止に追い込まれる被害も発生しており、IoT時代が浸透するにつれ、ネットワークにつながる医療機器が増えつつあります。そろそろ製造企業側もセキュリティについての意識を引き締めるべき時期に来ているのかもしれません。

随分と身近な話題に感じるのはオレだけ?

製造販売メーカーが具体的対策に乗り出すのは

当然のこととして、

それに付帯した、使用者が扱うこととなる

ネットワークなどの外部機器の管理や使用者教育に、

臨床工学技士は関わらなくて良いの?

先日、某透析装置2社の方各々と、

雑談交えて、透析通信システムのセキュリティについて

詳しく語る機会があったんだけど、

一般の企業や家庭並みのレベルに毛が生えた程度の

セキュリティ対策しか考えて作られてないって...

何か特別な仕様を施しているわけではないとのこと(苦笑)

ま、当然といえば当然

電子カルテだって、そんなものでしょ?

何百万、何千万円とかけて、

ネットワーク機器やらハードウェアから見直せば

完璧なものができるだろうけど

どこぞの大手データセンターじゃないんだから、

そこまでするわけもなく(汗)

いいところ、様々なソフトウェアを駆使して、

セキュリティ強度を、一般のPCよりも上げる程度でしょ

それでも十分な対策になるんだろうけど、

使用者(医療者)の意識が低いのが問題

人的な要因でセキュリティリスクを背負い込んでしまっていることに

気づいてない?

知識がないから、意識が低くて当然?

...と言ったような話で花が咲いた(苦笑)

あと、実証はしていないけど、

超マニアなブラックハッカーなら、

外部から、透析通信システムにを経由して、

透析装置のプログラムに、

何らかのいたずらをすることも可能かもと...!?

うちで導入している透析通信システムのOSは、

Windows Server2012とWindows7

外部からはリモートメンテ用のISDN専用回線のみ

USBメモリなどの外部ストレージは、

ソフトウェアで使用制限

...で、聞いたところによると、

透析装置(DCS-100NX)のプログラムは、

UNIX系だそうな

...これくらいの情報だけでも、

侵入しようと思ったら、できるらしい(汗)

なんか、試してみたくなったな(笑)

当院の実機で試してトラブったら院長に大目玉食らうんで、

メーカーからデモ機を借りて、

あとは、疑似ウィルスを使って、

透析用監視システムまで入り込めるか?

メーカーさんに協力いただいて、

実証してみよっと(笑)

...でも、具体的な方法は、

オレもメーカーさんもよくわからないんで、

これから、一緒にお勉強してみるとします(苦笑)

医療機器のサイバーセキュリティに関して、

少しでも危機感を感じていただければ幸い

...と思ったので、紹介しておきますね(長文注意!:笑)

事例から学ぶ病院経営の落とし穴!医療機器のコンピュータウイルス対策

proas OFFICIAL BLOGより

医療機関では医事会計システムを始め、電子カルテやオーダリングなど診療情報や患者情報を扱うシステムに対してのセキュリティ強化に目を向けがちですが、さまざまな被害事例を見ると、人工呼吸器、麻酔システム、ペースメーカー、MRIなど現場で使われている医療機器がウイルスに感染し、情報漏洩に繋がる事故が現実に発生しています。

医療機器はネットワーク上閉じた世界=閉域網で稼働するものが多いです。実は、こうしたウイルスの危険性が少ないと見られがちな閉域網がセキュリティ上の落とし穴になっているのですが、みなさんの病院は大丈夫でしょうか?

今回編集部ではIPAが報告している「医療機器における 情報セキュリティに関する調査」をまとめました。事故事例や脆弱性を紹介しながら医療機器のウイルスが感染したらどうなるのか?どのように未然に対処すればいいのか等、是非考えながらお読みください。

セキュリティ事故の報告例

■米国ボストンの Beth Israel Deaconess Medical Center での胎児モニタへの感染

米国ボストンの Beth Israel Deaconess Medical Center において、高リスク妊娠の女性向けの胎児モニタ装置がマルウェアに感染され、装置のレスポンスが遅くなったことが報告されている。患者に直接の被害はなかった。Philips製とされている。

■金沢大学附属病院での医療機器のウイルス感染事例

国立大学法人 金沢大学附属病院において、各部門で個別に導入したシステムから、他の部門の機器にウイル ス感染が広がり、診療業務への影響が発生。USBメモリ経由での侵入であった。ウイルス検索・駆除ツール導入後のウイルスチェックでは1000件近くの不正プ ログラムが検出された機器もあったという。

■インターネットからア クセス可能な医療機器 の脆弱性

ICS-CERT Monthly Monitor (※1)で報告された医療機器のリモート監視についての警告。実際 に、インターネットからアクセス可能な医療機器が大 学で見つかり、システム管理者に連絡を取り、是正がなされた。

※1.ICS-CERTは米国の国土安全保障省の管轄で米国の制御システムセキュリティを担当する機関です

脆弱性の報告例

■ペースメーカー/ICDの脆弱性

2008年にMedical Device Security Center(※2)によってペースメーカー /ICD ( Implantable Cardioverter Defibrillator)へハッキングし、電流を流したり、機器を停止させたりすることが可能という研究結果が発表された。

※2. 米医療装置セキュリティセンター

■インスリンポンプへのハッキング

2011年Black Hat にて Jerome Radcliffe氏が発表。糖尿病患者のインスリンポンプに無線機能の脆弱性を利用して侵入し、投与するインスリンの量を外部から操作するなど「致死的な攻撃」を仕掛けることができることを発表。

■医療機器のハードコードされたパスワード

40ベンダ300の医療機器に関連するハードコードされたパスワードについて2013年6月にICS-CERTからAlertが出された。手術用機器や麻酔器、人工呼吸器、薬物注入ポンプ等が関係しており、機器によって遠隔操作が可能とされている。

医療機器セキュリティに関する課題

医療機器に関係する病院、大学等有識者、医療機器ベンダ、及び関連団体へヒアリン グを行い、各機器の特徴を整理し分かりやすく分類し、各分類に当てはまる課題をまとめました。

A群 ⇒ 主に院内で医療従事者 により利用される機器

B群 ⇒ 院外で一般利 用者により利用される機器のうち高度管理医療機器にあたる機器

C群 ⇒ それ以外の主にヘルスケア機器にあたる機器

D群 ⇒ 医療情報システムにあたる機器

|

| 図1 医療機器の分類 Copyright 2014 IPA |

医療制度面の課題

・薬事法の制約により、医療機器にウイルス対策ソフトをインストールすることが難しい。【A・B】

・病院がセキュリティ専門部署を置く対策を促進するには、診療情報に加算をするなど、病院側の対策を促進させるようなインセンティブが整っていない 。【A・D】

病院組織面の課題

・医療機器製品の知識とセキュリティの知識を兼ね揃えた人がいない。【A・B】

・医療現場のセキュリティへの意識が低く、最新のウイルス脅威への危機感がない。【A・D】

・日本の医療従事者はベンダ依存であり、病院側に医療機器を管理する感覚や能力、責任意識がないことが問題。【A・D】

ネットワーク技術の課題

・リモートサービス専用線の管理は各ベンダに任せっきりになっているケースが多 い。【A・D】

・ベンダ、医療機関間でリモートメンテナンス用に専用線が引かれている為、複数ベンダが同じ部門ネットワーク上で相乗りしており、セキュリティ上の課題となっている。【A・D】

・最近ではネットワーク対応の血圧計や心電計が家庭でも使われるようになってきており、外部ネットワーク へも比較的容易に接続が可能であり、ウイルス感染の脅威のとなりうる。【A・C】

医療機器セキュリティに関する課題

平成28年3月14日に『伊勢志摩サミット等開催に伴う医療機関におけるサイバーセキュリティ対策等 について』の通知が厚生労働省医政局研究開発振興課長より発出されている中から一部抜粋しました。

医療機関のサイバーセキュリティ対策の強化について喚起しています。今一度、院内の医療機器の見直しをしてみてはいかがでしょうか?

対策1. 利用者の識別及び認証

情報システム(医療機器含む)は正当な利用者のみ限定する為に、利用者の識別と認証を行う機能を持たつ事がベストです。認証を行う為には、関係者に対しID・パスワードやICカード、電子証明書、生体認証等、本人の識別・認証ができる手段を用意し、管理する必要があります。

対策2. 情報の区分管理とアクセス権限の管理

情報システム(医療機器含む)の利用の際には、権限の付与を必要最低限に止めること。また、閲覧のみ、追加のみ、編集可能等のように細かな権限の設定を行う機能があればさらにリスクを低減できます。

対策3. アクセスの記録

アクセスログは、セキュリティ事故が発生した際の調査に有効な情報である為、その保護は必須です。従って、アクセスログへのアクセス制限を行い、不当な削除/改ざん/追加等を防止する対策をする必要があります。

対策4. 不正ソフトウェア対策

ネットワークに繋がっていない医療機器でも、USB一本でウイルスに感染する恐れがあります。しかし、薬事法の制約上、医療機器にウイルス対策ソフトをインストールすることは難しいのが現状です。最近は、インストール不要のUSBメモリ型ウイルス検索・駆除ツールを用いて対策を行っている病院が増えてきています。

対策5. ネットワーク上からの不正アクセス

ネットワークからのセキュリティでは、不正アクセスを目的とするソフトウェアの攻撃から保護する為の代表的な手段の一つとしてファイアウォールの導入があります。しかし、年々、不正アクセスの攻撃が複雑化してファイアウォールのみでは防ぐことが難しくなっています。

そこで、よりセキュリティを強化する為、不正な攻撃を検知するシステム(IDS:Intrusion Detection System)の採用も検討する必要があります。また、院内の端末に脆弱性がないか定期的にセキュリティ診断を行い対策を講じておくことも重要です。

詳細についてはこちらをご参照ください。

http://www.fukushihoken.metro.tokyo.jp/joho/soshiki/isei/ian/oshirase/27tuti3.files/280314tuti.pdf

まとめ

いかがでしたでしょうか?

今回の事例の中にもありましたが、医療機器にウイルスが感染すると情報漏洩はもちろん、患者の命を危険に晒してしまう恐れがあります。情報システムだけでなく、医療機器にも目を向けてウイルス対策をする必要がありますね。

平成27年にはすでに、

こういった通知が出されていたの知ってた?

http://www.mhlw.go.jp/file/05-Shingikai-11121000-Iyakushokuhinkyoku-Soumuka/0000090664.pdf

臨床工学技士は、何らかの対策を施すのに動いたかい?

昨年9月には、こんな↓報道もあったんだよね

ペースメーカーの脆弱性を修正するファームウェア更新が提供される

スラドより

Abbott(St. Jude Medical)の植え込み型心臓ペースメーカーに外部からの不正アクセスが可能な脆弱性が発見されたとして、米食品医薬品局(FDA)がファームウェア更新のためのリコールを発表した(FDAの発表、 Abbottのプレスリリース、 The Vergeの記事、 Consumeristの記事)。

この脆弱性を悪用すると、市販の機器を用いて患者のペースメーカーに不正アクセスが可能になる。これにより、バッテリー消費を増加させたり、不適切なペーシングを実行させたりといった攻撃が実行される可能性がある。

対象となるのは無線テレメトリー機能を搭載したSt. Jude Medicalブランドの植え込み型心臓ペースメーカーおよび心臓再同期療法ペースメーカー(CRT-P)で、米国では465,000台が使われているという。なお、植え込み型心臓除細動器(ICD)および心臓再同期療法ICD(CRT-D)は対象外となる。

ファームウェアの更新は医療機関で行う必要があり、所要時間は3分ほど。この間ペースメーカーはバックアップモードで動作(67BPM)し、生命維持機能は引き続き利用できる。更新が完了すると以前の設定で動作が再開される。更新が失敗する可能性は非常に低く、文鎮化の確率は0.003%とのことだ。

他にも、こんな↓記事もあったり(汗)

各社の心臓ペースメーカーから計8000もの脆弱性、米セキュリティ企業が発見。現場の甘い認識も指摘

engadgetより

セキュリティ企業WhiteScopeが、埋込み式心臓ペースメーカー用のプログラムソースから8000もの脆弱性を発見したと公表しています。埋込み式心臓ペースメーカーについては、今年1月に米食品医薬品局(FDA)が心臓ペースメーカーの多くに外部からハッキングされるおそれがあると警告を出していました。

WhiteScopeは、4つの企業が製造しているペースメーカーを調査したところ、合計で8000もの脆弱性を発見したとのこと。また調整やモニタリングツールの多くはユーザー認証機構がなく非常に危険だとしています。またそのソースコードは似通っており、製造企業間でなんらかのやりとりがあることも伺えるとのこと。

さらに問題として、本来は製造者の管理下におかれるはずのそれらツール類が、eBayなどで普通に出回っていることも指摘。研究者が実際に入手した調整ツールからは、使用していた患者の社会保障番号から氏名、電話番号、病名などがそのまま残されていました。

ジョンズ・ホプキンス大学のコンピューターサイエンス研究者マシューグリーン助教授は、医療機器に認証手順を加えてもそれがパスワードを記した付箋を貼ることにになるだけだという現場の状況もあり、その場にいる医療スタッフなら誰でも情報にアクセス可能になったと説明します。

また、プログラミング技術を持つ何者かが外部からペースメーカーにアクセスできるということをさほど問題視していないことも指摘しています。この背景には、機器を扱う病院が適切な医療機器の廃棄ポリシーを作っていないという問題があるとしています。

多くのセキュリティ研究者が心臓ペースメーカー製造企業に対して警告しているにも関わらず、現場の反応はまだあまり見えてきていません。セキュリティ企業のPonemon Instituteは、製造企業の17%しかまだ製品のセキュリティ対策を講じていないとう調査結果を発表しています。

幸いにも、外部からペースメーカーを操作された被害の報告例はまだないものの、サイバー攻撃がより一般的、より巧妙になるにつれて、医療機器を狙った攻撃が今後発生しないとも限りません。

実際に医療機関を狙ったランサムウェアのせいで、病院全体が機能停止に追い込まれる被害も発生しており、IoT時代が浸透するにつれ、ネットワークにつながる医療機器が増えつつあります。そろそろ製造企業側もセキュリティについての意識を引き締めるべき時期に来ているのかもしれません。

随分と身近な話題に感じるのはオレだけ?

製造販売メーカーが具体的対策に乗り出すのは

当然のこととして、

それに付帯した、使用者が扱うこととなる

ネットワークなどの外部機器の管理や使用者教育に、

臨床工学技士は関わらなくて良いの?

先日、某透析装置2社の方各々と、

雑談交えて、透析通信システムのセキュリティについて

詳しく語る機会があったんだけど、

一般の企業や家庭並みのレベルに毛が生えた程度の

セキュリティ対策しか考えて作られてないって...

何か特別な仕様を施しているわけではないとのこと(苦笑)

ま、当然といえば当然

電子カルテだって、そんなものでしょ?

何百万、何千万円とかけて、

ネットワーク機器やらハードウェアから見直せば

完璧なものができるだろうけど

どこぞの大手データセンターじゃないんだから、

そこまでするわけもなく(汗)

いいところ、様々なソフトウェアを駆使して、

セキュリティ強度を、一般のPCよりも上げる程度でしょ

それでも十分な対策になるんだろうけど、

使用者(医療者)の意識が低いのが問題

人的な要因でセキュリティリスクを背負い込んでしまっていることに

気づいてない?

知識がないから、意識が低くて当然?

...と言ったような話で花が咲いた(苦笑)

あと、実証はしていないけど、

超マニアなブラックハッカーなら、

外部から、透析通信システムにを経由して、

透析装置のプログラムに、

何らかのいたずらをすることも可能かもと...!?

うちで導入している透析通信システムのOSは、

Windows Server2012とWindows7

外部からはリモートメンテ用のISDN専用回線のみ

USBメモリなどの外部ストレージは、

ソフトウェアで使用制限

...で、聞いたところによると、

透析装置(DCS-100NX)のプログラムは、

UNIX系だそうな

...これくらいの情報だけでも、

侵入しようと思ったら、できるらしい(汗)

なんか、試してみたくなったな(笑)

当院の実機で試してトラブったら院長に大目玉食らうんで、

メーカーからデモ機を借りて、

あとは、疑似ウィルスを使って、

透析用監視システムまで入り込めるか?

メーカーさんに協力いただいて、

実証してみよっと(笑)

...でも、具体的な方法は、

オレもメーカーさんもよくわからないんで、

これから、一緒にお勉強してみるとします(苦笑)

コメント